Quelle est l’exposition de votre entreprise face aux cyberattaques ?

Consultez nos experts en sécurité, identifiez vos lacunes et gagnez en sérénité

Outre la montée en puissance des cyberattaques et la nécessité de s’en protéger, l’entrée en vigueur de la nouvelle Loi fédérale sur la protection des données (LPD) impose aux entreprises de disposer d’une sécurité des données adéquate. Afin de savoir si votre entreprise est un minimum protégée contre les cyberattaques et conforme à la LPD, voici une liste de questions à se poser :

- Est-ce que vous disposez d’une Politique de sécurité informatique imposant le respect des pratiques de référence et bien communiquée au sein de l’organisation ?

- Est-ce que vos procédures, processus de gestion et inventaire de votre infrastructure IT sont bien documentés et régulièrement mis à jour ?

- Disposez-vous de protections suffisantes au niveau de vos postes de travail, serveurs et différentes applications pour pallier les menaces informatiques ?

- Disposez-vous de sauvegardes immuables et testées régulièrement pour vos actifs informatiques essentiels ?

- Disposez-vous d’un plan de réponse aux incidents couvrant entre autres les cas de cyberattaque ?

L’audit de sécurité informatique est un examen approfondi visant à évaluer votre niveau d’exposition face aux cyberattaques et votre niveau de conformité par rapport aux exigences légales, telles que la LPD, en matière de sécurité des données.

Pourquoi réaliser un audit de sécurité informatique ?

Meanquest propose trois niveaux d’intervention avec des offres parfaitement adaptées aux besoins des PME de toutes tailles :

Faire établir par un expert en sécurité un état des lieux de la conformité de votre organisation face à l’obligation d’assurer la sécurité des données, telle que requise par la LPD

Évaluer votre niveau de sécurité informatique

Identifier les potentielles vulnérabilités et failles de sécurité présentes au sein de vos systèmes informatiques

Soumettre des recommandations pragmatiques afin d’atteindre un niveau de risque acceptable pour vos données sensibles et confidentielles

Domaines audités

Gouvernance de

la sécurité de

l’information

Système

d’information

Ressources

humaines

Étapes de l’audit de sécurité pour les systèmes d’information

Analyse et compréhension du contexte de votre organisation

- Identification de vos attentes et besoins au travers d’interviews de la Direction

- Entretiens avec les responsables de vos infrastructures IT et RH

État des lieux et analyse de la sécurité informatique

- Analyse du niveau de conformité et de maturité de la gouvernance de la sécurité de l’information (rôles et responsabilités, plan de continuité et de reprise des activités, etc.)

- Analyse du niveau d’exposition cyber lié à vos systèmes d’information (gestion du parc informatique, identifier les failles, les faiblesses, les vulnérabilités, accès, logiciels malveillants, pirates, etc.)

- Analyse du niveau de conformité de la gestion des RH ainsi que de l’exposition cyber liée au risque humain (recrutement, formations & sensibilisations, fin de la collaboration)

Rapport d’audit et recommandations pour la gestion de la sécurité

- Rapport comprenant une analyse des risques concernant les cyberattaques par logiciels malveillants par exemple et des recommandations de traitement des risques identifiés

- Séance de présentation du projet de rapport d’audit de sécurité informatique

- Transmission d’un rapport final par le biais d’une plateforme sécurisée

Confidentialité

Les auditeurs s’engagent à traiter de manière confidentielle et à garder le secret sur toutes les données, accès, informations et documents concernant l’Entreprise.

Informations complémentaires concernant nos audits

- Exclusions

- Modèles de document

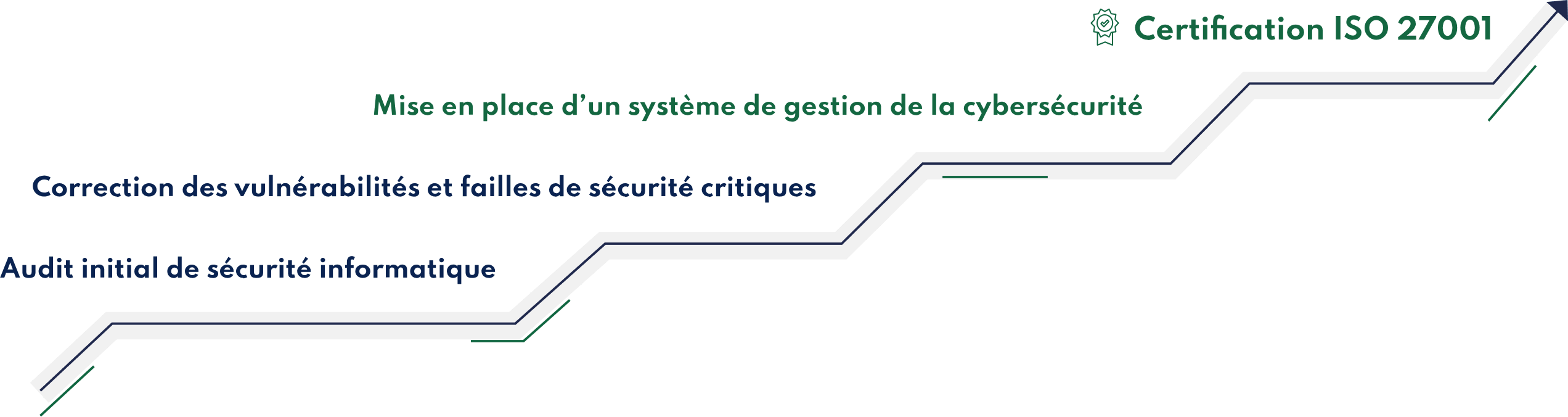

- Correction des vulnérabilités et failles de sécurité critiques

- Mise en place d’un système de gestion de la cybersécurité

- Possibilité de correction d’éventuelles failles de sécurité détectées (voir offre de services)

- Possibilité de combiner l’audit de sécurité informatique avec des tests d’intrusion

Une offre évolutive

Cet audit peut être intégré à un gap analysis ou audit interne ISO 27001. À la suite de celui-ci, nos équipes seront en mesure de vous accompagner pour la suite du processus en vue de l’obtention de la certification ISO 27001

Nos points forts

Protection

La protection des données et la sécurité de l’information sont notre cœur de métier

Certification

Nous sommes nous-mêmes une organisation certifiée ISO 27001

Expertise

Nos experts certifiés bénéficient d’une expérience de terrain au sein d’entités de différentes tailles et natures

Notre équipe vous accompagne tout au long de votre processus de sécurisation des données pour vous permettre d’atteindre vos objectifs de conformité et de sécurité.